Lỗ hổng bảo mật WP Bakery WordPress

Các nhà nghiên cứu đã phát hiện ra một lỗ hổng bảo mật WP Bakery WordPress cho phép kẻ tấn công đưa JavaScript độc hại vào các trang và bài đăng. Sự thiếu bảo mật cho phép kẻ tấn công đưa mã vào các trang và bài đăng sau đó tấn công trình duyệt của khách truy cập trang web.

>> Xem thêm: OOP là gì? Những điều cần biết về lập trình hướng đối tượng

28 Cách tối ưu SEO WordPress cơ bản, hiệu quả cho website của bạn

Lỗ hổng bảo mật được xác thực trong XSS

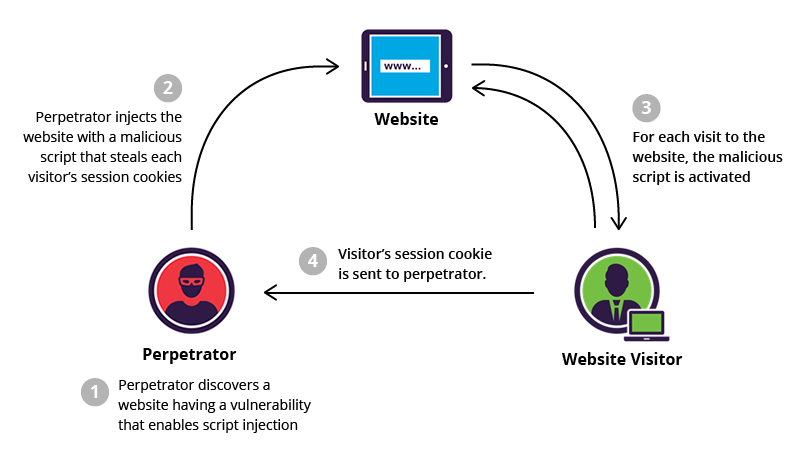

Lỗ hổng trong cross-site scripting có đặc điểm hay bị các hacker tấn công trình duyệt của khách truy cập thông qua việc sử dụng các tập lệnh độc hại được đặt lén lút trên một trang web.

Các cuộc tấn công XSS là một trong những loại lỗ hổng phổ biến nhất.

Cuộc tấn công cụ thể này được gọi là lỗ hổng Authenticated Stored Cross-Site Scripting. Lỗ hổng XSS được lưu trữ là lỗ hổng trong đó kẻ tấn công đặt tập lệnh vào chính website.

Nhưng đây là lỗ hổng XSS đã được xác thực. Điều này có nghĩa là các hacker phải có thông tin xác thực website thì mới tấn công được.

Điều này tạo ra ít rủi ro hơn. Vì nó yêu cầu kẻ tấn công thực hiện thêm một bước để có được thông tin xác thực.

Lỗ hổng XSS lưu trữ trong WP Bakery được xác thực

Sự thiếu sót trong WP Bakery WordPress yêu cầu kẻ tấn công duy trì quyền người đóng góp hoặc quyền tác giả đăng thông tin xác thực lên trang web.

Sau khi kẻ tấn công có thông tin đăng nhập, chúng có thể đưa các tập lệnh vào bất kỳ bài đăng hoặc website nào. Nó cũng cung cấp cho kẻ tấn công khả năng thay đổi các bài đăng được tạo bởi những người dùng khác.

Các sai sót đã cho phép đưa HTML, JavaScript vào các bài đăng hoặc trang của người dùng được ủy quyền và cả những trang của tác giả khác. Ngoài ra, có một lỗ hổng cụ thể khác nhắm mục tiêu vào các nút có chức năng JavaScript gắn liền với nó.

Theo WordFence:

“Plugin có chức năng onclick tùy chỉnh cho các nút. Điều này khiến kẻ tấn công có thể đưa JavaScript độc hại vào nút ấn và khi nhấn vào nút đó thì nó sẽ hoạt động. Hơn nữa, người dùng được cấp quyền cộng tác viên và tác giả có thể sử dụng vc_raw_js, vc_raw_html bằng cách sử dụng mã ngắn custom_onclick để thêm JavaScript độc hại vào bài đăng.

Ảnh hưởng của WP Bakery Page Builder 6.4

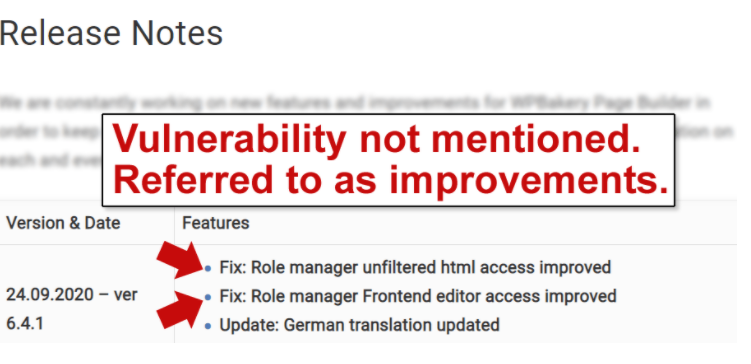

Lỗ hổng này được phát hiện vào cuối tháng 7 năm 2020. WP Bakery đã phát hành bản sửa vào cuối tháng 8. Nhưng các vấn đề khác vẫn còn, bao gồm cả trong bản sửa đổi thứ 2 được phát hành vào đầu tháng 9.

Bản cập nhật cuối cùng đã được sửa lỗ hổng bảo mật và phát hành vào ngày 24 tháng 9 năm 2020.

Các nhà lập trình phần mềm plugin xuất bản một bản ghi các thay đổi. Nội dung bản thay đổi là những gì hiển thị trong khu vực plugin quản trị WordPress thông báo nội dung của bản cập nhật.

Thật không may, thay đổi của WP Bakery không phản ánh mức độ khẩn cấp của bản cập nhật vì nó không nói rõ rằng nó đang sửa một lỗ hổng bảo mật. Bản thay đổi đề cập đến các bản sửa lỗ hổng như là các cải tiến.

Plugin trong WP Bakery Page Builder thường bao gồm luôn các chủ đề. Các nhà xuất bản nên kiểm tra các plugin của họ, đảm bảo chúng là phiên bản mới nhất và an toàn nhất là 6.4.

Nguồn tham khảo: https://www.searchenginejournal.com/wp-bakery-wordpress-vulnerability/383383/

Bài viết mới nhất

TOS hợp tác & phát triển cùng các đối tác uy tín hàng đầu trong ngành